Експерти компанії SL Global Service (SGS) об’єднання Intecracy Group регулярно моніторять інформацію щодо вірусної активності — з метою попередження втрат інформації та грошей клієнтів.

На жаль, останнім часом кількість атак суттєво збільшилась. Особливу небезпеку на сьогодні становлять віруси-шифрувальники.

В Україні віруси-шифрувальники стали широковідомими у 2017 році завдяки вірусу Petya, що зупинив роботу енергетичних компаній, фінансових установ, транспортних компаній та, навіть, деяких телевізійних каналів. Після цього прикрого випадку у ЗМІ деякий час піднімали широко теми кібернетичного та інформаційного захисту. Однак це тривало недовго. Хоча актуальність проблеми щодня лише зростає. Згідно з експертними оцінками міжнародних компаній, у 2019 році кількість атак зросла на 67%, вони стали таргетованими (тобто, зловмисники атакують не усіх підряд, а обирають жертв цілеспрямовано).

Цими днями стало відомо про активність віруса-шифрувальника Tycoon. Його особливою небезпекою є те, що він, по-перше, є невидимим для антивірусів, оскільки використовує маловідомий формат файлів Java — ImageJ. По-друге, він видаляє файли після шифрування, перезаписує їх, щоб точно запобігти відновленню інформації, а також під час шифрування пропускає частини великих файлів задля прискорення процесу. Це призводить до пошкодження файлів: навіть якщо їх дешифрувати (за допомогою спеціалістів або сплативши викуп зловмисникам), частина інформації знищується безповоротно. Також варто відзначити, що цей вірус небезпечний і для Windows, і для Linux операційних систем.

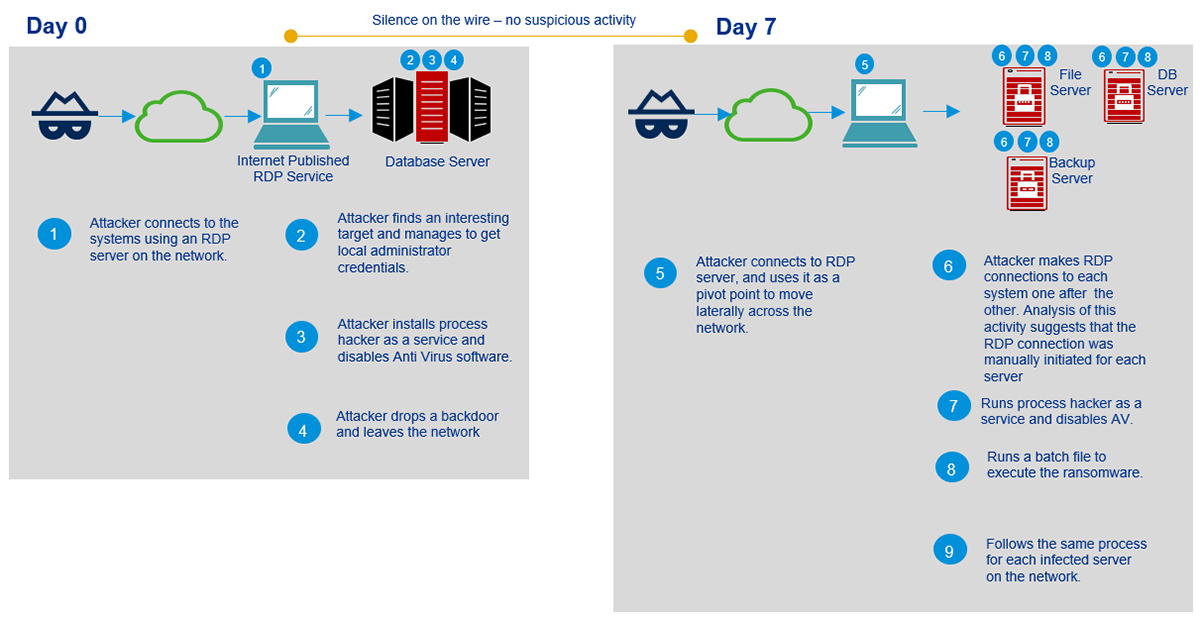

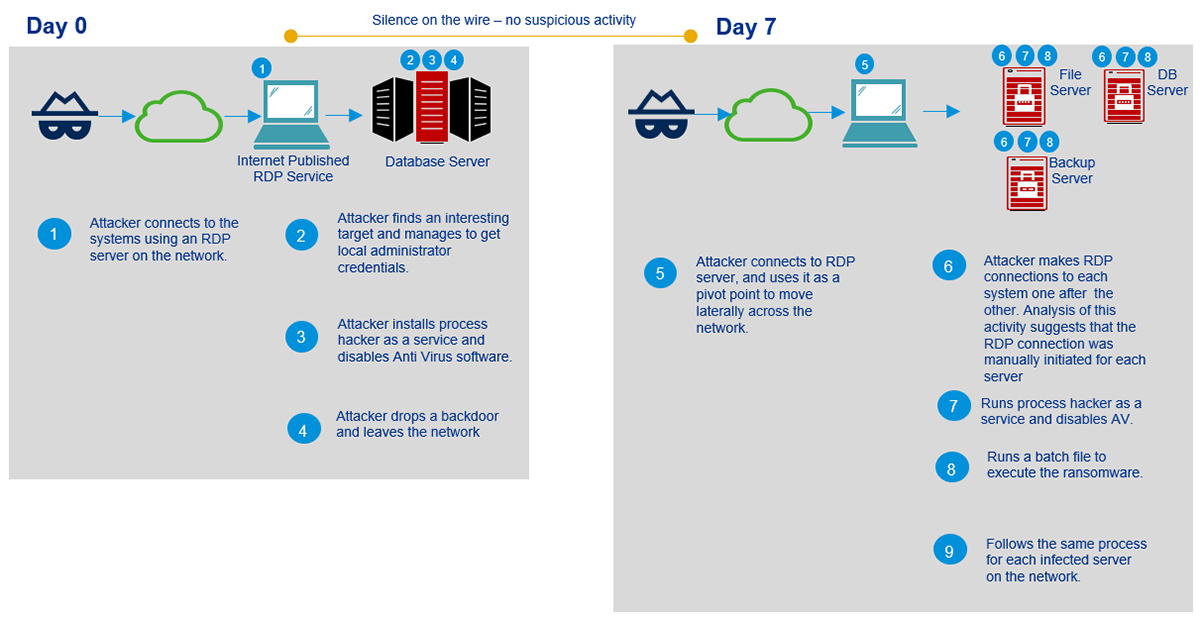

Схема проникнення вірусу Tycoon

Інші віруси-шифрувальники, відомі на сьогодні, хоча і працюють за іншим алгоритмом, однак не менш небезпечні. Це, наприклад, Sodinokibi, Maze, Ryuk і Bitpaymer, які прославились у минулому та цьому роках тим, що їх оператори вимагають від жертв особливо великі кошти. Наприклад, оператори вимагача Ryuk зуміли змусити два міста у Флориді заплатити 1 000 000 доларів (у сукупності). Ця ж група атакувала місто Нью-Бедфорд (штат Массачусетс), зажадавши викуп у розмірі 5 300 000 доларів. Коли міська влада змогла запропонувати зловмисникам лише 400 000 доларів, хакери від виплати відмовилися. Інформаційні системи та дані у них було знищено.

Новий тренд: оператори шифрувальників стали погрожувати, що опублікують викрадену інформацію, якщо жертва не заплатить викуп. Компанії стали приділяти більше уваги резервному копіюванню (у цьому випадку інформацію можна відновити з бекапу), тому зловмисники шантажують жертв, лякаючи можливими санкціями за витік персональних даних (штрафи від органів влади).

Найчастіше для атак уразливі компанії сектору охорони здоров'я, фінансові та освітні установи, а також промислові підприємства. Також експерти відзначають дворазове збільшення частки атак на IT-компанії й сферу торгівлі. Відзначимо, що державні установи залишаються улюбленою мішенню окремих злочинних угруповань: наприкінці осені 2019 року було зафіксовано 17 атак групи хакерів Gamaredon (її пов’язують з російськими спецслужбами), спрямованих на держустанови і ВПК України.

У 2020 році карантинні заходи, пов’язані з Covid-19 призвели до того, що більшість компаній були змушені перевести співробітників на дистанційну роботу. Це викликало суттєве зростання активності хакерів, оскільки домашні комп’ютери набагато менш захищені, у порівнянні з тими, що працюють у корпоративній мережі та обслуговуються централізовано системними адміністраторами.

Основних механізмів зараження декілька: фішингові розсилки, зараження через зовнішні служби віддаленого доступу (наприклад, Remote Desktop Protocol, RDP) та атаки drive-by (жертві таємно завантажується шкідливе програмне забезпечення). І якщо деякі уразливості можна заблокувати зусиллями системних адміністраторів, то людський фактор є найслабішою ланкою. Відтак, Softline у публікації “Смартфони та корпоративна інформація: основні ризики та як їм запобігти” відзначала, що у більшості випадків користувачі переходять за посиланнями з вірусом спокушаючись на обіцянку особистої вигоди (наприклад, участь в акції з розіграшу автівки) або випадково. На жаль, у більшості випадків у 2019 році частіше за все у фішингових листах ховалися вимагачі Shade та Ryuk. Однак були і випадки маніпуляцій переконаннями та емоціями користувачів, наприклад, останнім часом вони часто відкривають заражений лист з повідомленням про масове чипування та вакцинацію, які задумав зробити для усіх людей обов'язковими особисто Біл Гейтс.

Чим ми можемо допомогти?

Один з основних напрямків роботи компаній Intecracy Group є кібернетична та інформаційна безпека. Ми не просто встановлюємо антивірусне програмне забезпечення, а розробляємо та впроваджуємо комплексні проєкти, які є сукупністю організаційних та інженерно-технічних заходів. І значна кількість заходів саме пов’язана з навчанням співробітників приватної компанії або державної установи.